网络安全的公司,搜狐遭遇钓鱼邮件冲上热搜,幕后黑产团伙技术手法深度分析

事件概述

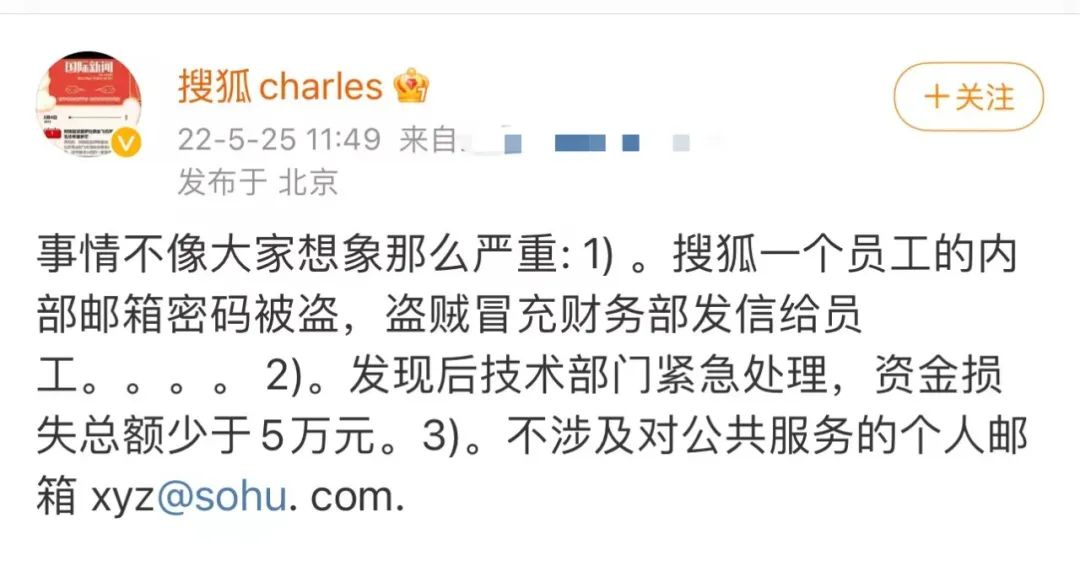

5月25日,#搜狐全体员工遭遇工资补助诈骗#冲上微博热搜第一。据一份流传网络的聊天记录显示,搜狐全体员工在5月18日早晨收到一封来自“搜狐财务部”名为《5月份员工工资补助通知》的邮件。聊天记录称,不少员工受骗,工资卡余额被划走,随后张朝阳发博回应此次事件。

张朝阳微博截图

综合相关信息进行溯源追踪,经中睿天下邮件安全响应中心确认,此黑产组织与去年中睿天下邮件安全响应中心捕获并持续追踪的黑产组织为同一团伙。

技术分析

此黑产组织是通过网络攻击手段获取到目标邮件服务器高级权限账号后,以财务部、税务局、人力资源和社会保障服务平台及国家社会保险公共服务等部门名义下发的《关于发布2022最新补贴通知》邮件,其中2022年3月至4月近1个月以来已监测到数万封此类诈骗邮件,从平台上发现活动的钓鱼网站链接近千个,带有密码的银行卡信息近千条,涉及银行45家,从受害者自己填写的余额来看涉及诈骗金额总计近2000万,范围涉及高校、IT行业、制造业、外贸、服务业等各类企事业单位,经深度溯源发现该黑产组织诈骗涉案金额已高达上千万元,其具体诈骗手法分析如下:

1钓鱼邮件详情

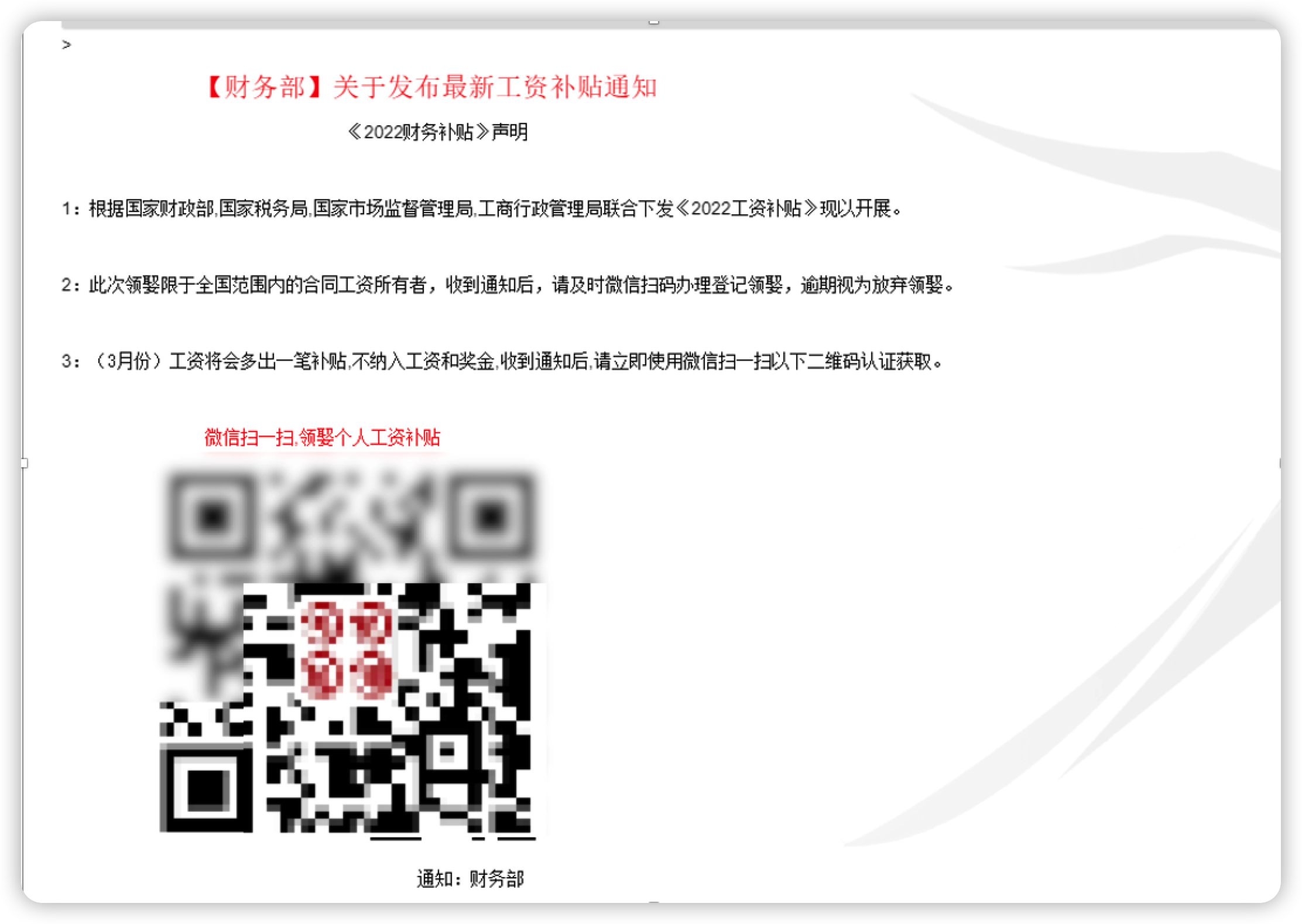

黑产组织以高权限邮箱账号向全员发送钓鱼邮件,该封邮件正文是工资补贴通知,在正文中放置了一张二维码图片,诱导收件人扫描正文中二维码。邮件附件的内容和邮件正文一样,并未携带病毒和可执行文件。

邮件正文

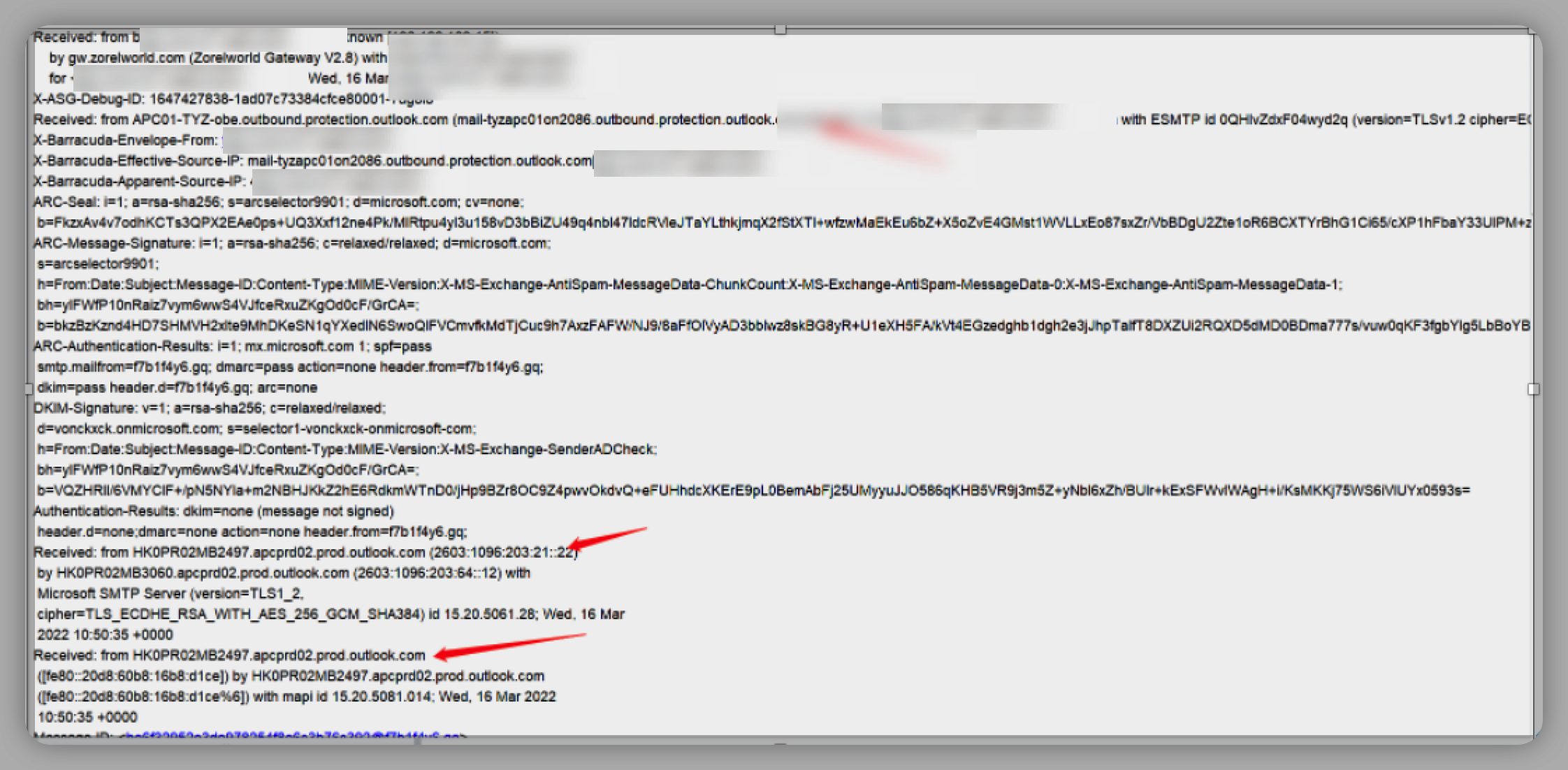

2解析邮件头信息

通过对邮件头分析,发现该封邮件是通过outlook发送,源码中的IP也是outlook的IP,邮件头未内获取更多信息,需要从其他方面着手进行溯源反制。

邮件头源码

溯源反制

01溯源分析

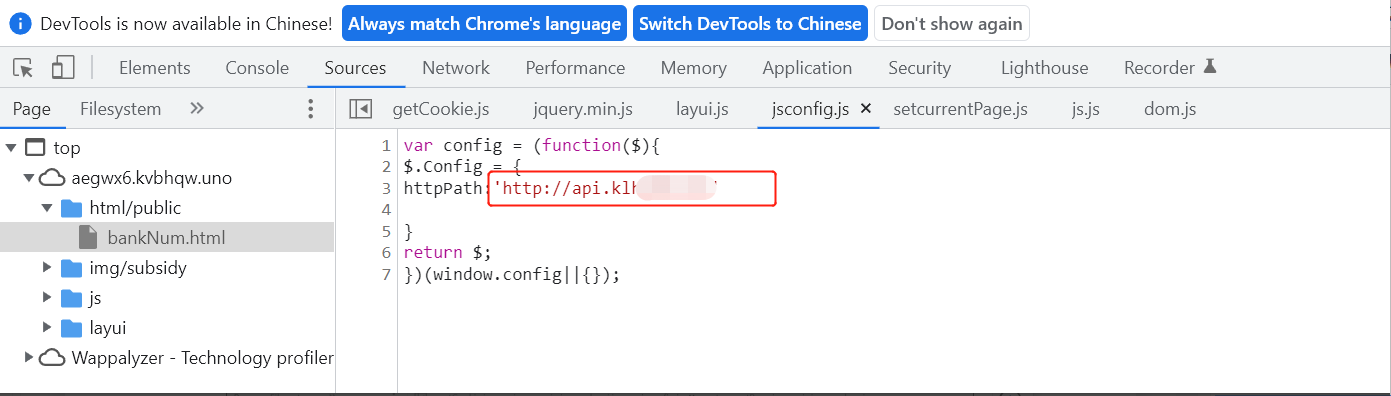

钓鱼页面

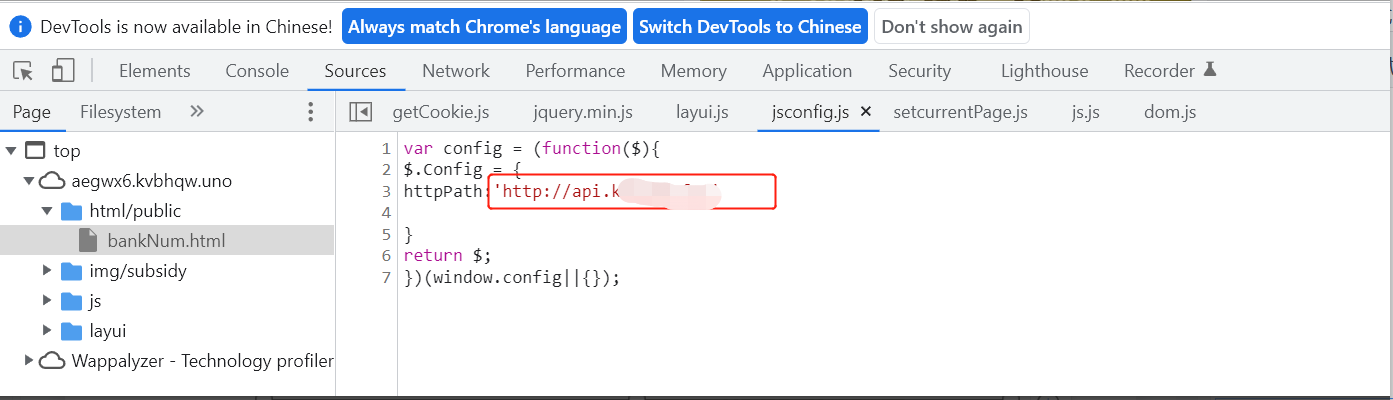

通过查看钓鱼页面的前端JS发现该页面调用api接口,域名为api.klh****.***,查询api域名解析IP47.5*.*.***。

API接口

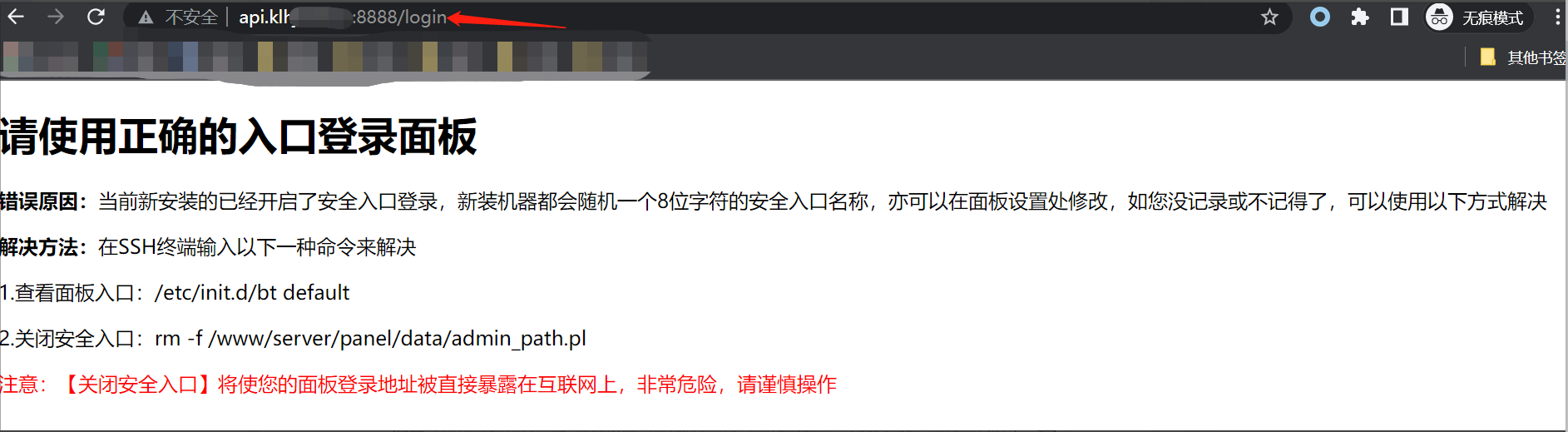

对此域名进行端口扫描,发现开启8888端口,访问该端口为发现宝塔登录面板,此钓鱼网站为宝塔统一部署,针对宝塔技术突破研究是另外的技术问题,不在此表述。

宝塔面板

对IP47.5*.*.***反查域名发现关联200多个域名,因为运用了cname,真实绑定在此IP上的域名只有api.klh***.***和new.****.***。登录此域名发现为该黑产组织的总后台。

旁站查询

绑定域名查询

02反制过程

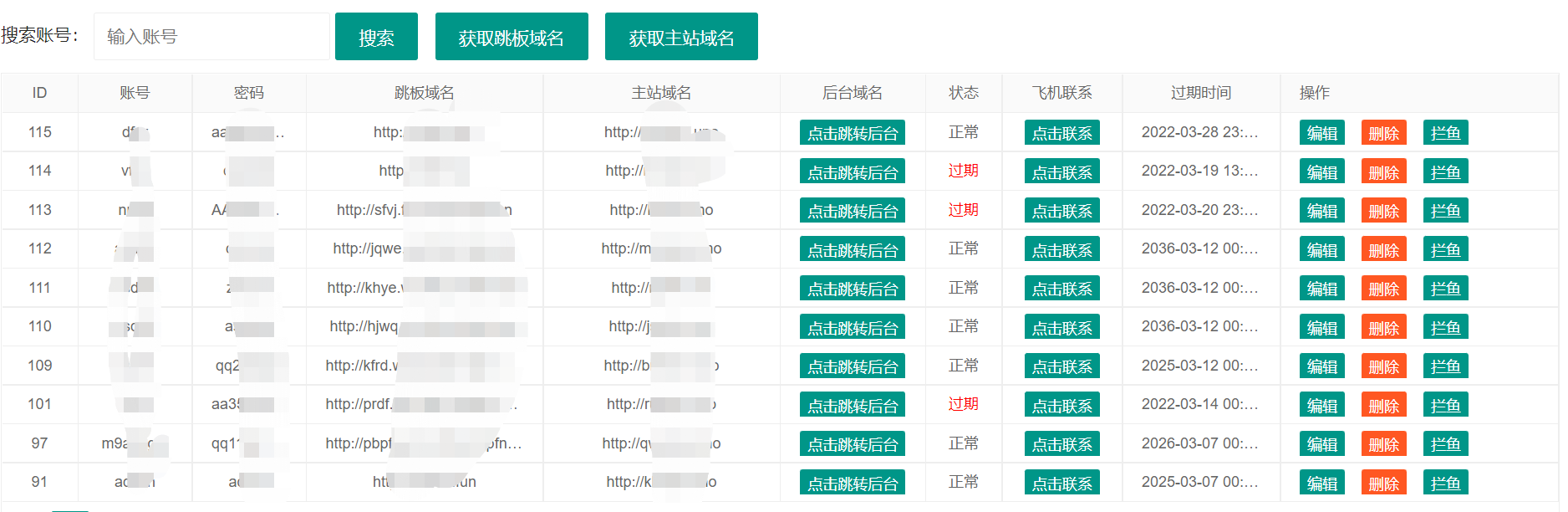

通过某种方法我们成功进入总后台,在其中发现大量受害者信息,并取得关键证据。

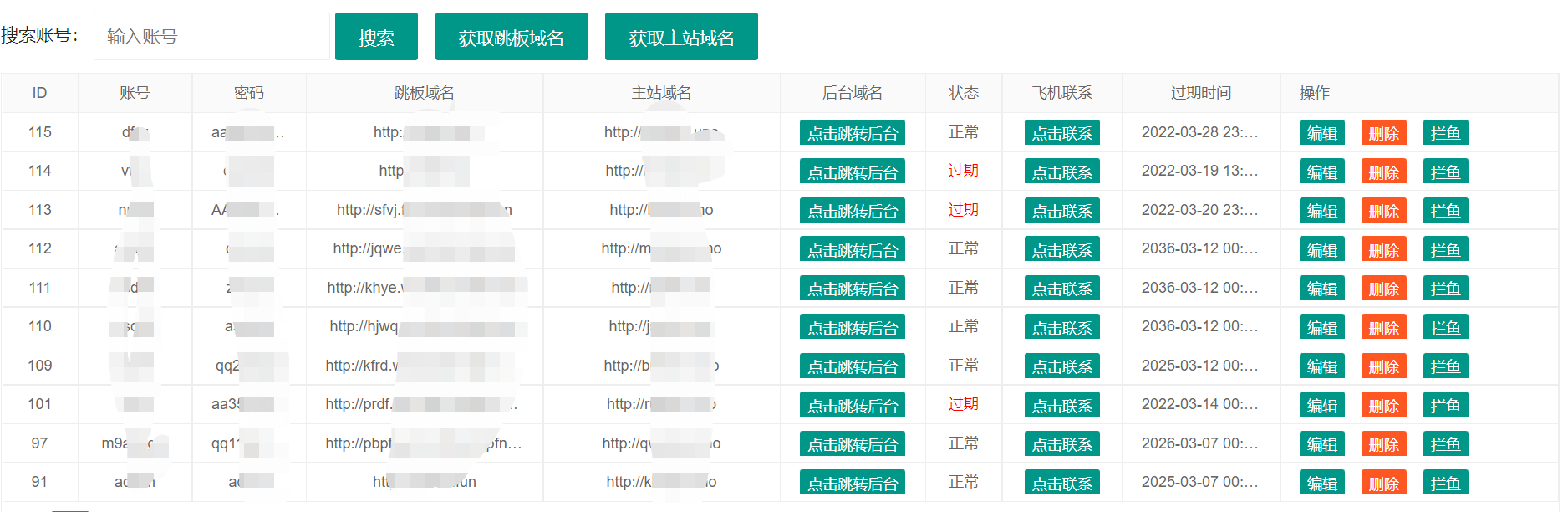

分管后台

尝试通过总后台显示的域名和账号密码进行登录,登录成功

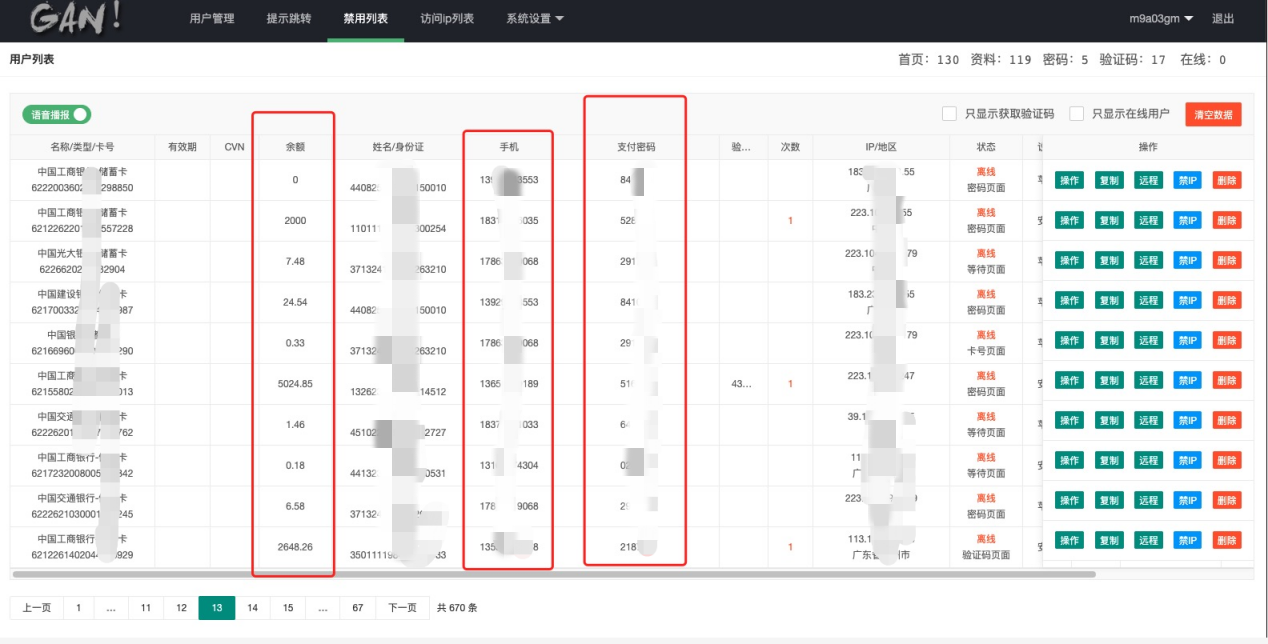

受害者信息

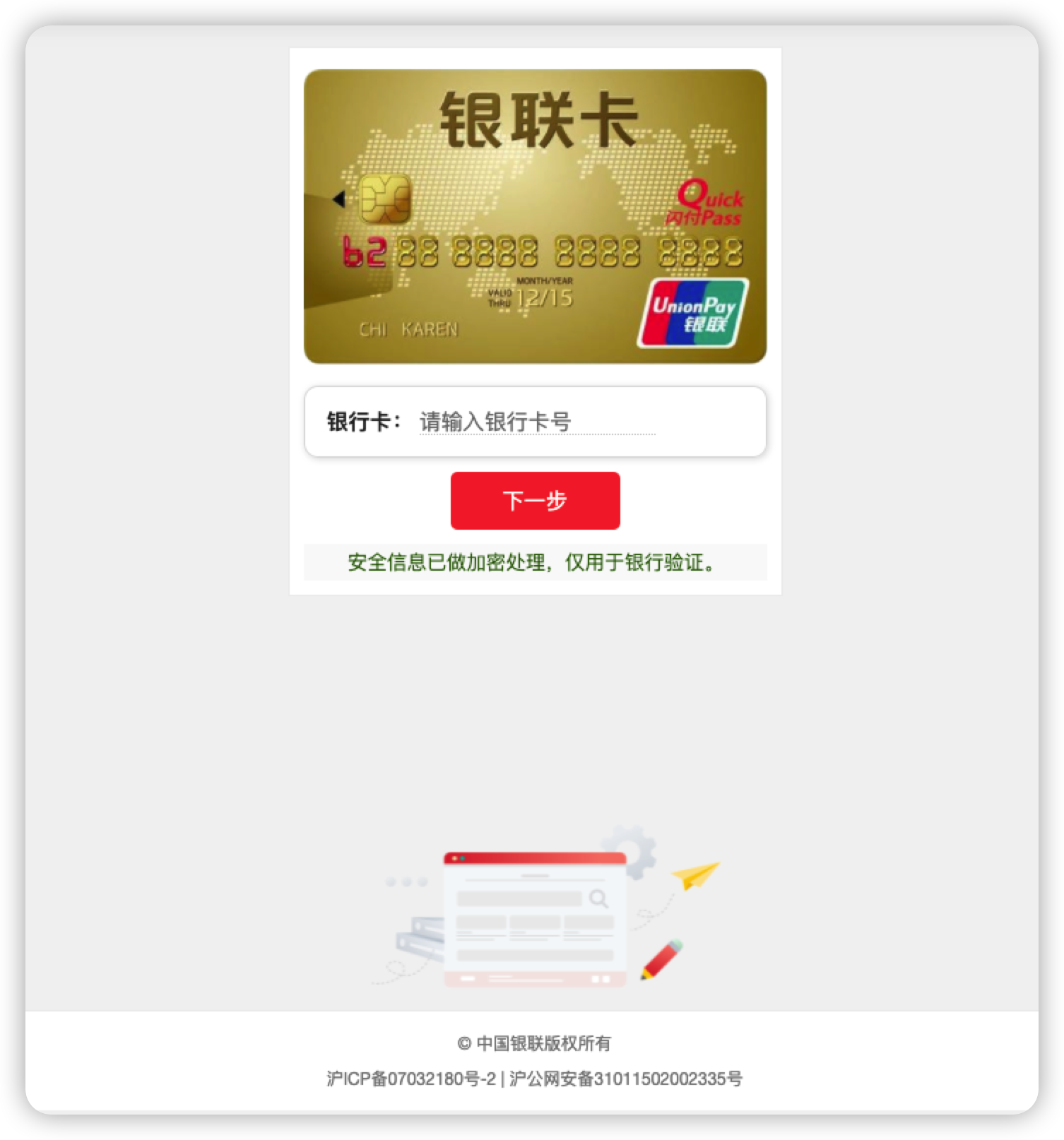

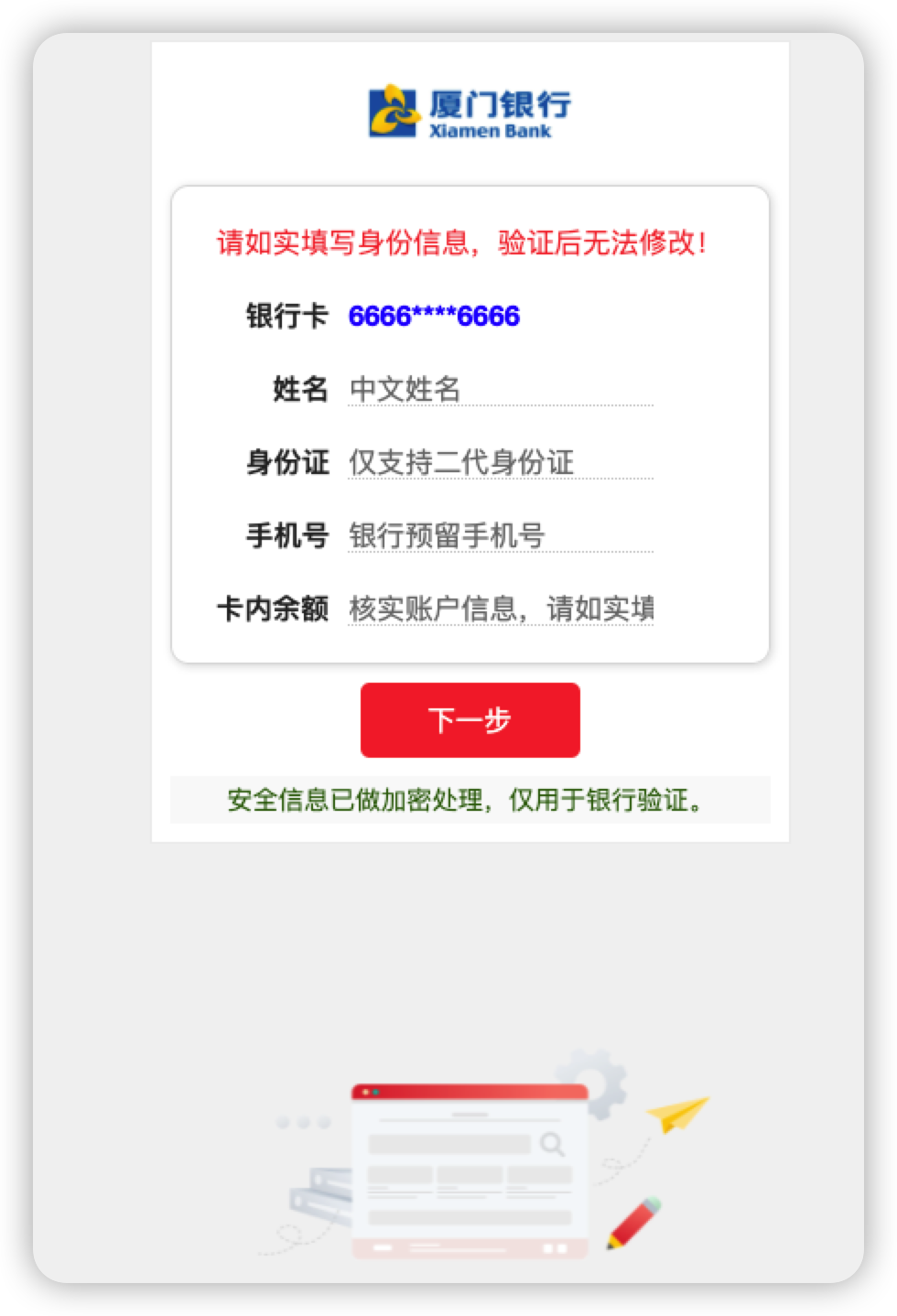

03黑产钓鱼手法分析

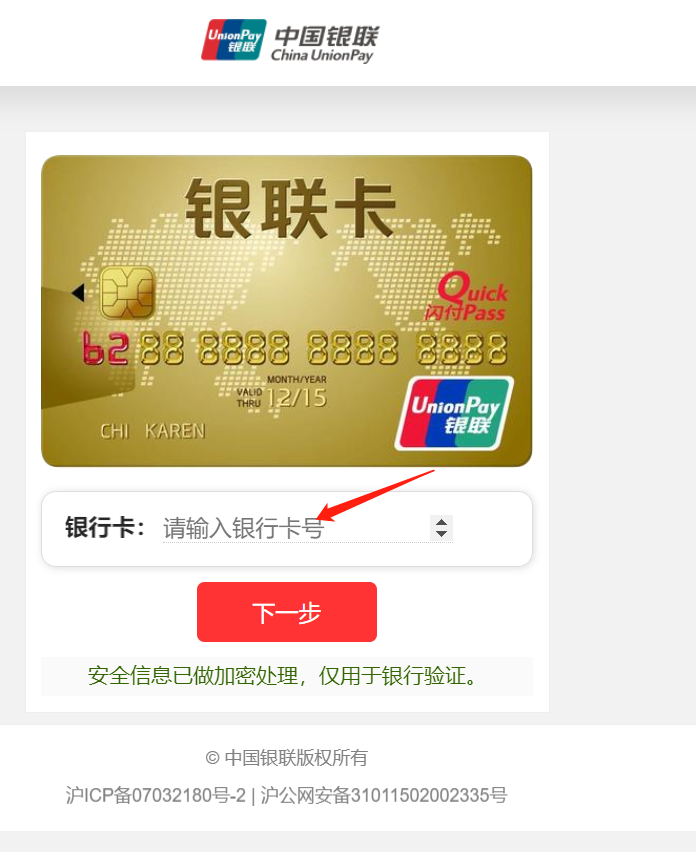

攻击者通过在正文和附件放置恶意二维码,诱导收件人扫描二维码,收件人扫描该二维码后会跳转到仿冒银联的页面,该页面诱导用户输入个人信息及银行卡信息,钓鱼网站主要目的是获取用户姓名、身份X证号、手机号和银行卡号等信息。

钓鱼页面

在获取到用户输入到敏感信息之后,通过API接口将敏感信息传输到管理后台,以便黑产人员进行定向诈骗。

04黑产网站功能分析

通过总控后台可以发现有众多的分管后台,同时由总控后台可以编辑分管后台的域名跳转、续期、受害人提取等操作方式。因此可以判断这是一个实行分销制的黑产团伙。

总控后台

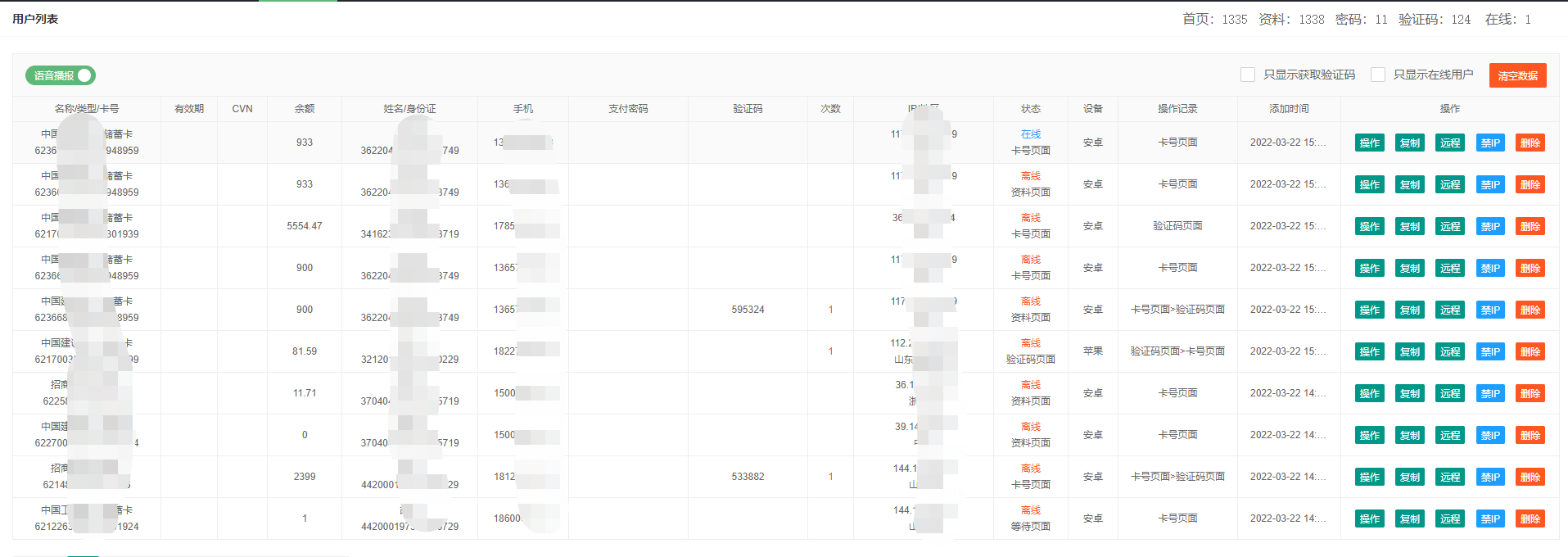

用户功能处显示所有受害者的姓名、银行卡号、身份x证号、手机号、支付密码、IP地址\地区、在线状态、使用设备、操作记录和添加时间等信息。

受害者详情

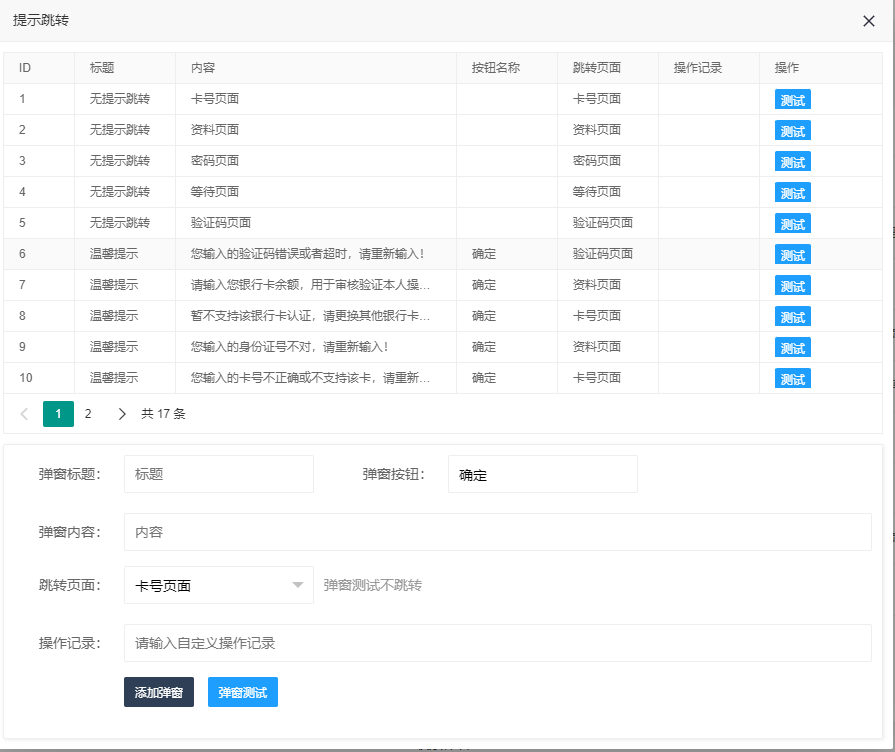

提示跳转处是钓鱼网站收集受害者信息页面跳转的规则设置。通过此页面可以控制受害者的网页跳转阶段,以及网页的弹窗提示。

访问IP

黑产管理后台同时可配置钓鱼页面和钓鱼模板正文选择,可以用来针对不同的受害者定向编辑模版。

钓鱼后台系统配置

05黑产组织架构

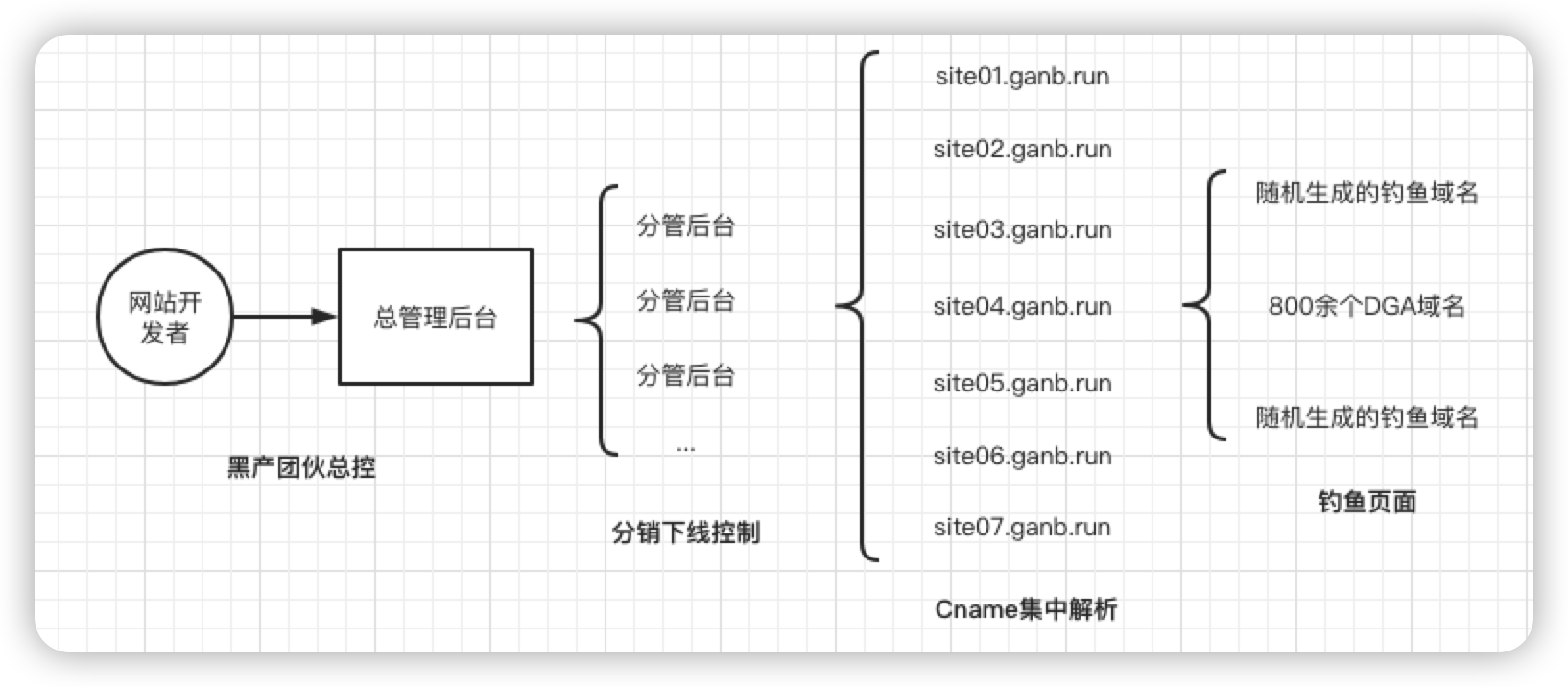

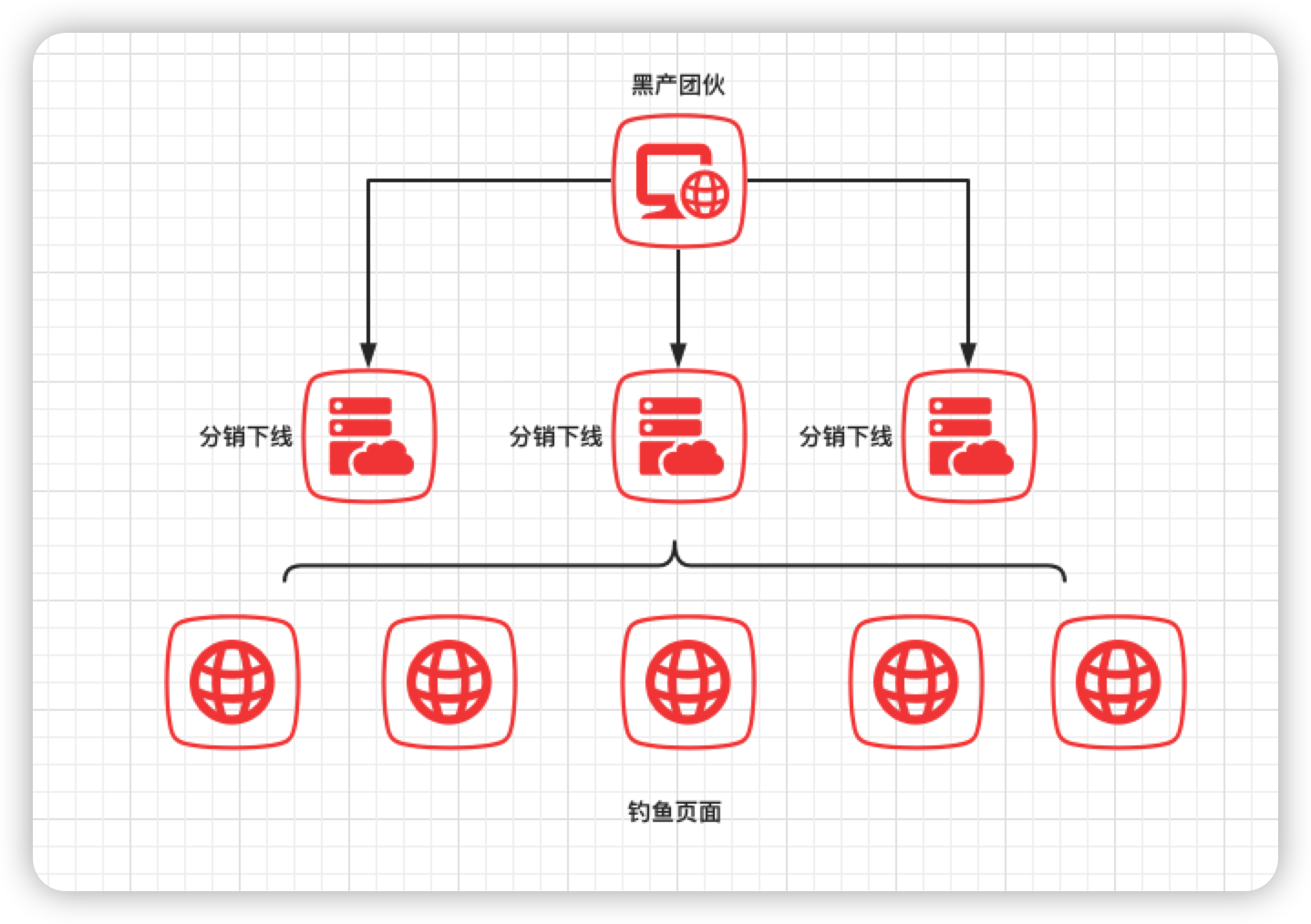

通过对黑产业务的摸排,还原出黑产团队的组织架构。由主团伙负责开发和维护建站模版,使用宝塔统一部署。在找到分销的下线之后,为下线部署一个管理后台,然后将一个随机生成的域名绑定到钓鱼服务器上。

黑产架构1

黑产架构2

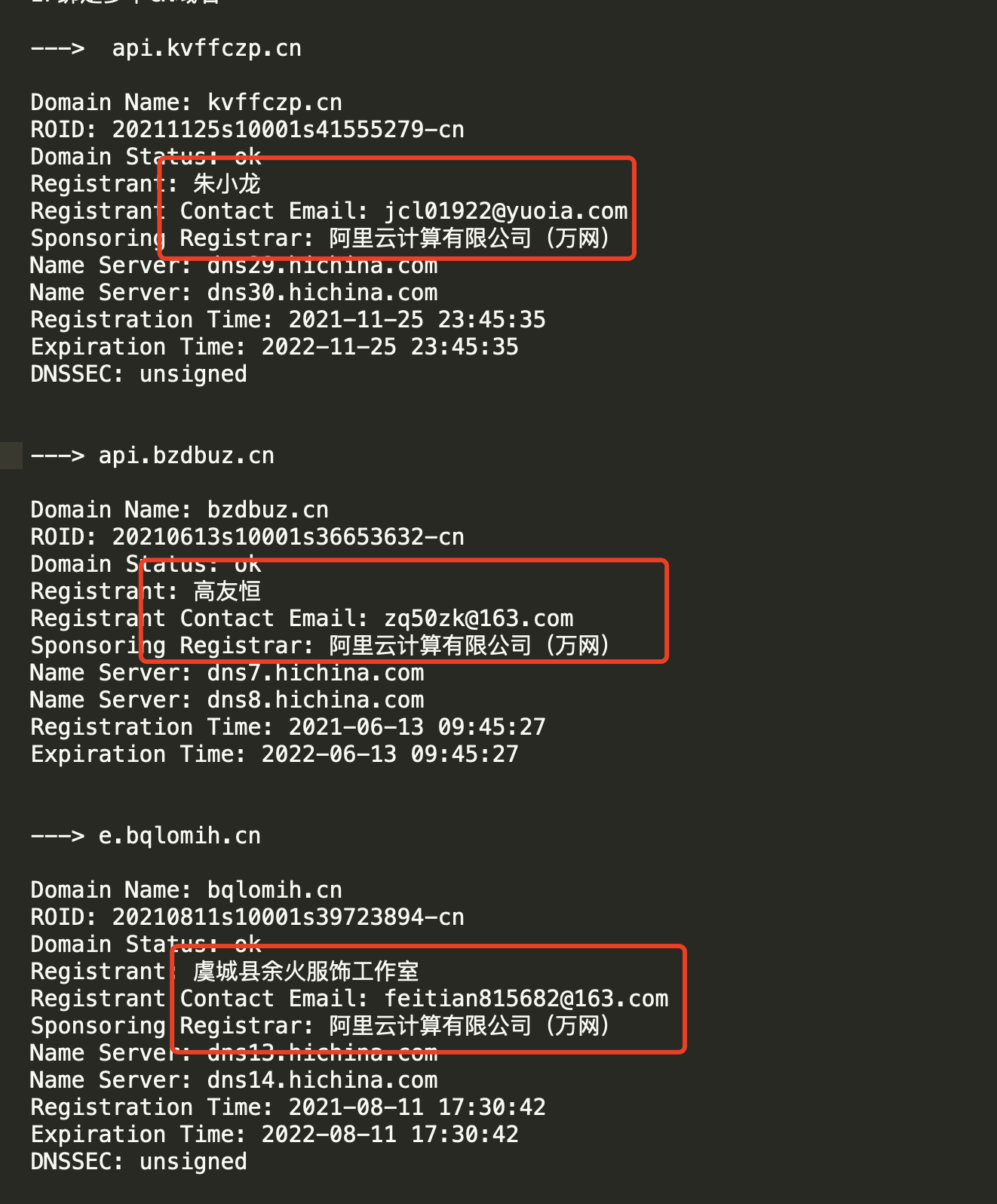

钓鱼相关域名的WHOIS信息

06相似黑产邮件预警

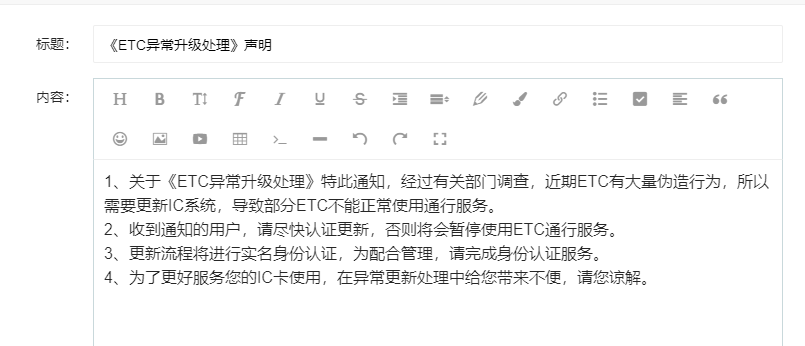

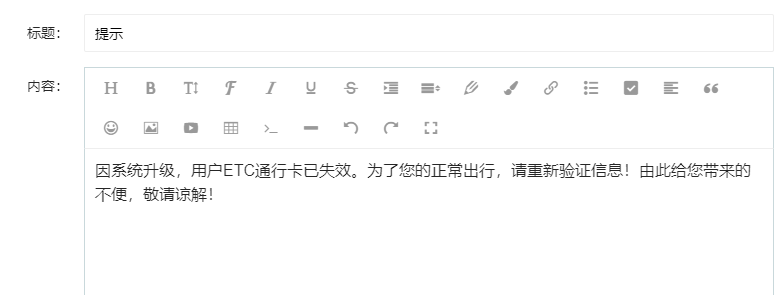

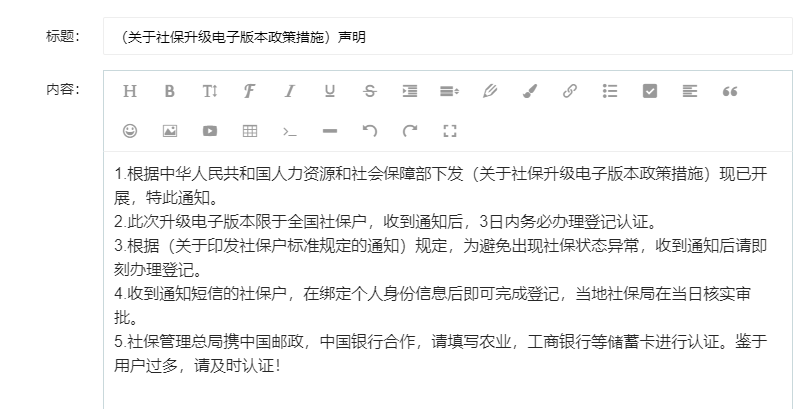

通过对黑产后台的摸排,同时还掌握了一批未经利用的邮件钓鱼模版。

可用于提醒员工一旦收到的类似的短信或者域名请不要输入任何的敏感信息。

ETC模板

新ETC模板

社保模版

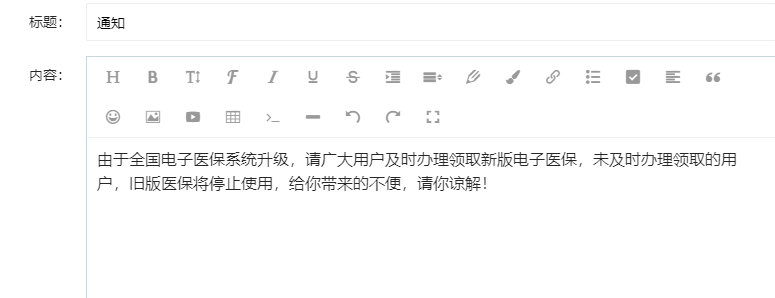

医保模板

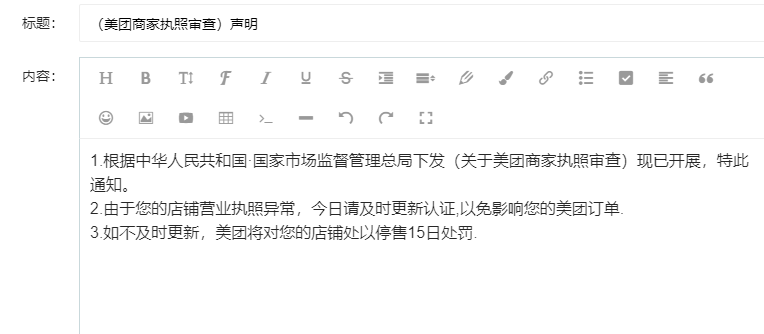

美团模板

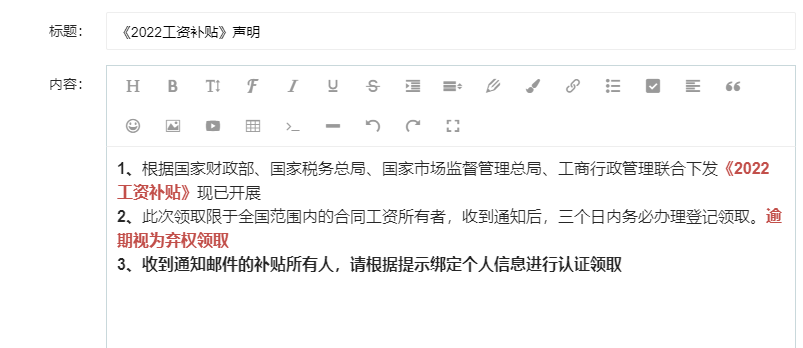

工资模板

小结

通过中睿天下邮件安全团队的溯源以及反制分析成功获取到该黑产组织的相应信息,总计掌握该黑产组织十余个分销后台,发现近千余名受害者,涉及钓鱼域名800余个。

武汉临空港国家网安基地“网络安全万人培训资助计划”入驻企业。网络安全培训班,课程内容紧跟互联网安全技术发展与企业实际用人需求,不断升级更新。

学员可以深入接触web安全基础、漏洞分析、安全测试、渗透测试等全栈解决方案,掌握网络安全分析及解决方案,培养成为真正各大企业所需的网络安全人才。

武汉临空港国家网安基地“网络安全万人培训资助计划”入驻企业。网络安全培训班,课程内容紧跟互联网安全技术发展与企业实际用人需求,不断升级更新。

学员可以深入接触web安全基础、漏洞分析、安全测试、渗透测试等全栈解决方案,掌握网络安全分析及解决方案,培养成为真正各大企业所需的网络安全人才。